Из чего состоит платформа IoT: аутентификация и безопасность

Автор: GlobalSign_admin. Современная сеть IoT — это комплекс из тысяч или миллионов устройств, в котором всё автоматизировано: запуск, управление, идентификация, система безопасности, права доступа, замена вышедших из строя и так далее. В мире планируется выпуск 150 000 новых устройств IoT в минуту. Таким флотом невозможно управлять вручную.

Платформы управления

Для управления сетью IoT развёртываются специализированные платформы, такие как Balena или Ubuntu IoT Device Management.

Платформа управления может установить соединение с устройством, получить информацию о его состоянии и в некоторых случаях изменить состояние устройства. Такие решения часто поставляются в виде программного обеспечения или платформы как услуги (PaaS).

На схеме примерно показаны составные модели современной контейнерной платформы PaaS для IoT.

Платформы IoT глобального мирового масштаба часто управляются посредством общедоступных облаков, а промышленные устройства обычно подключаются к локальным платформам, с более строгими требованиями к безопасности.

Функции платформ управления IoT могут варьироваться от простого обмена сообщениями между устройствами до выполнения сложных операций, таких как обновление софта и настройка моделей AI на конкретных устройствах.

Мониторинг подключённых устройств — только начало. Парк устройств постепенно увеличивается, а вместе с ним растёт и развивается платформа управления. Разнообразие и сложность техники увеличивается экспоненциально. Это обуславливает потребность в передовых платформах, которые не только выполняют мониторинг, но и используют все технические возможности приборов.

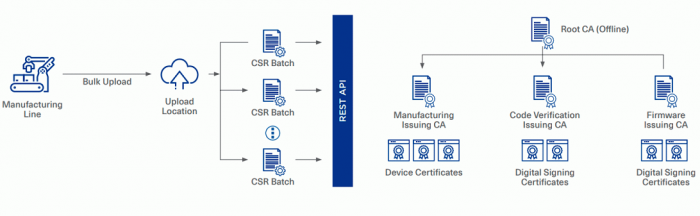

Одна из важнейших функций современных платформ IoT — это аутентификация и безопасность как часть управления жизненным циклом идентификаторов устройств, то есть IoT Identity.

Аутентификация и безопасность

На протяжении жизненного цикла устройств IoT Identity поддерживает ряд операций, включая управление сертификатами и ключами, выпуск токенов и безопасную подпись кода.

Если платформа установлена непосредственно у производителя устройств, то и система IoT Identity тоже внедряется прямо с конвейера.

Платформа IoT Identity (PKIaaS) у производителя умных счётчиков

Платформа IoT Identity (PKIaaS) у производителя умных счётчиков

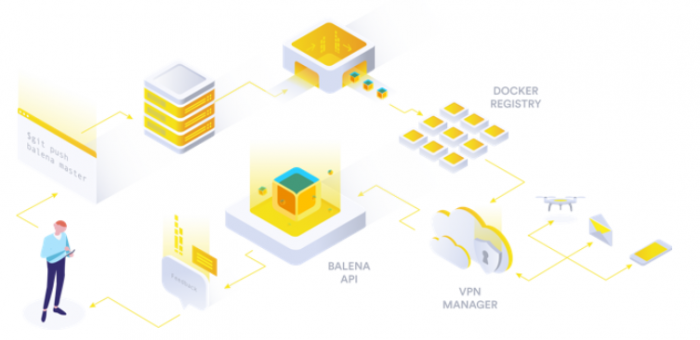

Схема может выглядеть так:

1. Производственный УЦ

Этот удостоверяющий центр (УЦ или CA, как на схеме) подписывает ключи на конечных точках. Сервер генерирует уникальные пары открытых и закрытых ключей конечных точек и отправляет партии запросов на подпись CSR. Из УЦ возвращаются подписанные сертификаты конечных точек, которые распределяются по всем местам производства.

2. УЦ для подписи прошивки

Данный УЦ создаёт сертификат подписи прошивки. Это ещё один элемент в иерархии доверия, но расположенный в безопасном облаке и доступ к нему осуществляется очень редко и только уполномоченными лицами.

3. УЦ проверки кода

Этот УЦ выдаёт сертификаты для отдельных устройств, которые потенциально взаимодействуют с миллионами конечных точек. Уникальная пара ключей генерируется для каждого устройства, открытый ключ отправляется в УЦ для подписания, а сертификаты динамически распространяются по конечным точкам для проверки подписанных критических команд (например, могут использоваться проприетарные сетевые интерфейсы производителя).

Недавно аналитическая компания ABI Research опубликовала независимый анализ платформ IoT Identity.

Рейтинг составлен на основе наиболее актуальных аспектов внедрения IoT, включая безопасность, управление идентификацией, развёртывание сети, размер экосистемы партнёров и интеллектуальные автоматизированные услуги.

В отчёт ABI Research вошли восемь удостоверяющих центров сертификации (УЦ), которые работают на этом рынке. По результатам оценки компании разделили на три группы:

- Лидеры рынка: Device Authority, Entrust, Digicert, GlobalSign

- Основной поток: HID Global, Sectigo

- Последователи: WISeKey, Nexus

Авторы отчёта отмечают, что лидеры рынка предлагают не только стандартную экосистему, но и специфические услуги, ориентированные на конкретные приложения IoT. Здесь дополнительные варианты цифровых сертификатов (кроме X.509), нестандартные способы управления с учётом ограничений по полосе и конкретных требований к подключению: «В конечном итоге, пользователи получают возможность сами настраивать свою систему IoT Identity», — прокомментировал результаты исследования Димитриос Павлакис, старший аналитик по IoT и цифровой безопасности в компании ABI Research.

Экосистема лидеров рынка включает множество вариантов услуг, которые адаптируются к различным архитектурам IoT, спецификациям устройств и потребностям приложений, современных и устаревших технологических стеков (greenfield и brownfield), контейнеров и бессерверных вариантов, а также для развёртывания без агентов (agentless deployments). Решения подходят для разных рынков и отраслей, различного аппаратного обеспечения. Они способны интегрироваться с любыми чипами на любой архитектуре.

В отчёте ABI Research отдельно упомянута платформа GlobalSign IoT Edge Enroll. Это первый в своём роде центр регистрации устройств как сервис (RaaS) для идентификации и аутентификации заявителей на получение сертификатов.

Центр регистрации (Registration Authority, RA) как облачный управляемый сервис — это новый подход к решению проблемы, с которой сталкиваются многие производители и операторы устройств.

Если вкратце, то Edge Enroll — ключевой компонент платформы IoT Identity. Это масштабируемый и высокопроизводительный движок выдачи сертификатов для производителей устройств IoT и операторов, которые ищут готовое решение RA, обеспечивающее надёжность, доступность и масштабируемость. Они получают отлично спроектированный коммерческий центр регистрации при незначительной доле затрат на локальную настройку, управление и техническое обслуживание.

- Источник(и):

- Войдите на сайт для отправки комментариев

Сайт о нанотехнологиях #1 в России

Сайт о нанотехнологиях #1 в России