Атакуем квантовый информационный канал

Автор: Grigoriy Korolev. О чём говорим? Квантовая информация – это смесь квантовой физики и информационных технологий. Квантовая информация состоит из квантовых вычислений, квантовой телепортации и обмена, квантового распределения ключей, квантовой аутентификации, квантовых битов и прочего. Она привлекла значительное внимание, особенно квантовое распределение ключей (англ.: Quantum Key Distribution, QKD). Считается, что QKD безоговорочно безопасно. Но оказывается, когда QKD применяется на практике, оно может быть уязвимо для атаки «человек посередине» (англ.: man-in-the-middle).

Как атакуем?

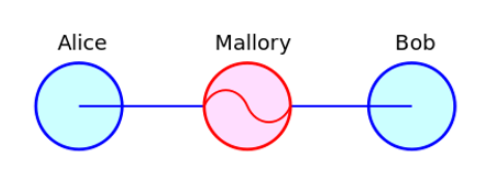

Атаки типа man-in-the-middle хорошо известны в сфере безопасности. Злоумышленник man-in-the-middle (Мэллори) находится посередине двух объектов (Алиса и Боб), которые обманываются информацией. Другими словами, Мэллори вводит Алису в заблуждение, что он Боб, а также вводит Боба в заблуждение, что он Алиса. Для достижения своих целей Мэллори перехватывает информацию, исходящую от Алисы и Боба, и отправляет эту информацию другому объекту.

Mallory = Man-in-the-middle

Mallory = Man-in-the-middle

Что атакуем?

Существует несколько схем квантового распределения ключей, но мы рассмотрим только атаку «человек посередине» на протокол BB84, который хорошо изучен и много где описан. Атака «человек посередине» может использоваться аналогично другим схемам.

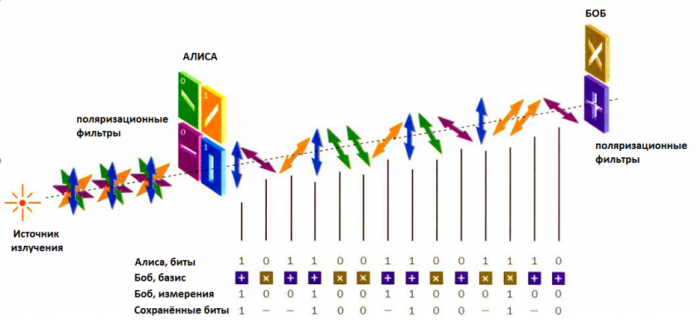

Протокол BB84

Протокол BB84

Согласно протоколу BB84, два объекта (Алиса и Боб) начинают серию сообщений, чтобы поделиться квантовым криптографическим ключом. Но человек посередине (Мэллори) играет роль Алисы и Боба, потому что Алиса и Боб не имеют возможности проверить, что они разговаривают именно с тем человеком, с которым действительно хотят.

Атака по шагам

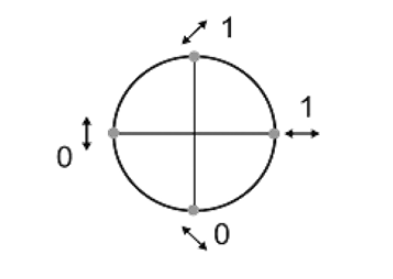

Поляризация фотона

Поляризация фотона

- Алиса отправляет случайную серию битов, каждый бит кодирует одну из четырех возможных поляризаций фотона.

- Согласно протоколу BB84, Боб должен случайным образом выбрать серию детекторов фотонов для обнаружения битов от Алисы. В это время Мэллори перехватывает фотоны от Алисы и имитирует Алису, чтобы отправить другую случайную серию битов Бобу. Боб случайным образом выбирает серию детекторов фотонов для обнаружения битов от Мэллори, но Боб считает, что биты исходят от Алисы.

- Боб должен сообщить Алисе серию детекторов, которые он использовал. Но Мэллори перехватывает то, что Боб сказал Алисе. После злоумышленник сообщает Алисе серию детекторов, которые он использовал.

- Также согласно протоколу BB84, Алиса должна сообщить Бобу, какой из вариантов Боба правильно обнаружил ее фотоны. Но Мэллори перехватывает то, что Алиса сказала Бобу, и сообщает Бобу, какой из вариантов Боба правильно обнаружил его фотоны.

- Боб и Алиса должны хранить только те биты, которые были правильно обнаружены, и использовать их в качестве своего криптографического ключа. Но из-за атаки Мэллори у них нет одного и того же криптографического ключа. На самом деле, Мэллори использует разные криптографические ключи с Алисой и Бобом соответственно.

- По протоколу BB84 Боб и Алиса должны сообщить друг другу небольшую часть своего кода, чтобы проверить, есть ли перехватчик, поскольку попытки подслушивания могут внести ошибки в код Боба и Алисы. Если перехватчика нет, они могут убедиться, что предоставили общий криптографический ключ. Однако Мэллори перехватывает то, что Алиса сообщает Бобу, и сообщает Бобу код, которым он поделился с Бобом. Таким же образом Мэллори может перехватить то, что Боб сообщает Алисе, и сообщить Алисе код, которым он поделился с Алисой. Алиса и Боб могут сделать вывод, что у них безопасный общий ключ. Но это ошибочно!

- Наконец, Алиса и Боб используют криптографический ключ для шифрования и дешифрования информации. Мэллори может перехватить то, что Боб говорит Алисе, расшифровать информацию с помощью ключа, совместно используемого с Бобом, и отправить Алисе информацию, зашифрованную с помощью ключа, которым Мэллори поделился с Алисой.

Таким образом, квантовый криптографический протокол BB84 без труда оказывается атакован с помощью всеми известного man-in-the-middle. Звучит жутко, но не будем паниковать раньше времени.

Как защищаемся?

Атака «человек посередине» работает потому, что у взаимодействующих объектов нет возможности убедиться, что они разговаривают именно с тем человеком, с которым они действительно хотят говорить. Если коммуникация не будет заметно задерживаться, то два объекта не будут знать, читает ли кто-то все их якобы секретные сообщения.

Существуют следующие методы защиты:

- Алиса и Боб могут использовать электронные подписи или другие компоненты инфраструктуры открытого ключа, чтобы убедиться, является ли отправитель удостоверенным лицом.

- Алиса и Боб используют общий ключ безопасности (или другую защищенную информацию). Один из объектов использует этот ключ для шифрования сообщения аутентификации и отправляет зашифрованную информацию другому.

- Алиса и Боб могут совместно использовать некоторые пары Эйнштейна-Подольского-Розена (ЭПР), и Алиса вставляет свою часть пар ЭПР в случайную серию битов, отправленных на шаге 1, а затем сообщает Бобу запутанное состояние ЭПР. Боб может обнаружить обе взаимосвязанные пары ЭПР от Алисы и от себя таким же образом и может определить, являются ли пары скоррелированными. Если они не соответствуют друг другу, возможно, есть перехватчик. Поэтому им следует отказаться от общего ключа.

- На шаге 6 Боб и Алиса могут сообщить друг другу небольшую часть своего кода, чтобы одним или несколькими надежными способами проверить, есть ли перехватчик. Это можно сделать с помощью телефона или электронной почты. Так мы узнаем наличие подслушивания.

- На шаге 6 Боб и Алиса могут в течение некоторого времени обнародовать небольшую часть своего кода, чтобы убедиться, что они могут получать и проверять информацию друг о друге. И это не приведет к утечке информации в протоколе BB84. Если обе стороны могут подтвердить, что ошибки нет, общий криптографический ключ можно использовать для шифрования информации.

- К счастью, на практике атаку «человек посередине» сложно реализовать, поскольку Мэллори сложно перехватывать информацию на каждом шаге. Если Мэллори не может этого добиться, два объекта могут обнаружить, что их кто-то подслушивает или что Мэллори не может совершить атаку.

Какие перспективы?

Безопасность квантовой криптографии основана на фундаментальных законах физики, таких как квантовая теорема о запрете клонирования и принцип неопределённости в квантовой механике. Квантовая теорема о запрете клонирования также играет очень важную роль в квантовых вычислениях.

Постепенно усиливается познание человеком явлений природы. Когда мы узнаем больше о микрокосмических свойствах квантового состояния, мы сможем измерить квантовое состояние без видимых возмущений. Когда мы узнаем структуру квантового состояния, мы сможем понять, существует ли «ген» квантового состояния, который можно использовать для его клонирования. И вызывает ли какие-то помехи отделение этого «гена»?

________________________________________________________________________________________________

Как мы знаем, раньше считалось невозможным клонировать человека или животных. С развитием науки люди научились делать и это.

Клонирование людей и животных

Клонирование людей и животных

Но есть некоторые сложности в клонировании, которые похожи на доказательство теоремы о запрете клонирования. Даже если мы можем скопировать каждую часть или клетку тела, мы не сможем объединить их в живое существо. Если теорема неверна и мы можем скопировать множество одних и тех же квантовых состояний, то возникнут споры в области квантовой механики, особенно квантовой информации. Тогда квантовый информационный канал (протокол BB84 в частности) может быть атакован путем клонирования квантового состояния.

Заключение

В этой статье мы рассмотрели уязвимости квантового распределения ключей на основе протокола BB84. Наукой доказано, что QKD защищено от множества атак. С другой стороны, оно уязвимо для распространённой атаки man-in-the-middle. Однако учёные считают, что квантовая криптография может быть идеальной при объединении с классической криптографией, у которой есть великое множество способов защиты от различных атак.

- Источник(и):

- Войдите на сайт для отправки комментариев

Сайт о нанотехнологиях #1 в России

Сайт о нанотехнологиях #1 в России