На всякий квантовый замок найдется свой квантовый ключ

Учёные из Норвегии и Германии нашли сравнительно простой и не слишком затратный способ перехвата сообщений в системах распределения квантовых ключей, сконструированных инженерами компаний ID Quantique и MagiQ Technologies.

В криптографии легитимных пользователей традиционно называют Алисой и Бобом, а перехватчика — Евой. Наиболее известный квантовый протокол распределения ключей BB84 использует четыре квантовых состояния, которые образуют два базиса; можно, к примеру, задействовать четыре типа поляризации фотонов в «ортогональном» и «диагональном» базисах. Алиса посылает Бобу фотоны в произвольно выбранных базисах, а тот регистрирует их, причём здесь базисы также устанавливаются произвольным (и не зависящим от выбора Алисы) способом. Если Боб не угадывает, результат измерения оказывается случайным. Когда передача завершается, принимавшая сообщение сторона открыто сообщает, в каком базисе проводились измерения каждого фотона, а Алиса раскрывает информацию о базисе, в котором эти фотоны были подготовлены. Результаты некорректных измерений отбрасываются, а оставшиеся данные преобразуются в строку битов (ключ), длина которой, как несложно догадаться, уменьшается в среднем в два раза по сравнению с длиной отправленной Алисой строки.

Ева может занять место между Алисой и Бобом, но на надёжность системы это не повлияет, поскольку она, как и Боб, не знает, в каком базисе подготовлены фотоны. Если Ева не угадывает, а Боб, напротив, проводит измерение в нужном базисе, то вместо правильного результата он получает случайное значение. При сравнении битов после обмена эти ошибки обнаруживаются, что и позволяет раскрыть присутствие Евы.

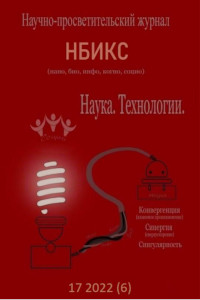

Рис. 1. Режимы работы лавинного фотодиода (слева) и его использование в системе распределения ключей. Vлфд и Iлфд — напряжение на фотодиоде и протекающий через него ток. (Иллюстрация из журнала Nature Photonics).

Рис. 1. Режимы работы лавинного фотодиода (слева) и его использование в системе распределения ключей. Vлфд и Iлфд — напряжение на фотодиоде и протекающий через него ток. (Иллюстрация из журнала Nature Photonics).

Все эти рассуждения справедливы в идеальном случае, но на практике задача взлома систем распределения ключей вполне реальна: «слабым звеном» оказался лавинный диод, который используется для регистрации отдельных фотонов. Для того чтобы обеспечить чувствительность к одиночным квантам света, эти полупроводниковые элементы переводят в так называемый гейгеровский режим при подаче напряжения обратного смещения Vсм, превышающего пробойное Vп (см. рис. выше). При попадании фотона образуется лавина носителей заряда, через диод протекает ток, который превышает установленное пороговое значение Iпор, и схема регистрирует факт прихода частицы. Затем Vсм намеренно снижают, чтобы «погасить» лавину, после чего диод возвращается в исходное гейгеровское состояние. Обычно на диод подают постоянное напряжение, несколько уступающее пробойному по величине, и импульсы напряжения, которые создают чёткую последовательность гейгеровских периодов.

При уменьшении Vсм диод работает в «классическом» линейном режиме: протекающий через него ток становится пропорционален мощности падающего излучения, а пороговое значение Iпор преобразуется, следовательно, в пороговую мощность Рпор. Именно на этом и основан предлагаемый физиками способ взлома. В их схеме детекторы Боба переводятся в линейный режим, а Ева отсылает ему не одиночные фотоны, а импульсы, по мощности несколько превосходящие Рпор. В этом случае, как показывают эксперименты, можно добиться того, что Боб будет регистрировать приход импульса только тогда, когда он выбирает тот же базис, что и Ева. В результате половина битов пропадает, но это ограничение не слишком важно, поскольку детекторов Боба достигает намного меньше половины испущенных Алисой фотонов. Кроме того, эффективность регистрации лавинными диодами отдельных квантов далека от 100%, тогда как импульсы в линейном режиме они детектируют исправно.

Для того чтобы перевести лавинный диод в линейный режим, необходимо, очевидно, уменьшить напряжение смещения или увеличить напряжение пробоя. Учёные решили эту задачу довольно простым способом: они направили на детекторы излучение лазера, работающего в непрерывном режиме с мощностью около 1 мВт. Это позволило взломать системы Clavis2 и QPN 5505, поставляемые ID Quantique и MagiQ Technologies. Представителей компаний, разумеется, уведомили о том, что их продукция оказалась ненадёжна; в ID Quantique, по словам разработчиков, уже приняли ответные меры.

Этот способ атаки гораздо более практичен и опасен, чем всё, с чем мы сталкивались прежде», — подтверждает сотрудник ID Quantique Грегуар Риборди (Grégoire Ribordy).

При этом г-н Риборди призывает не драматизировать ситуацию, указывая на то, что модификации Clavis2, поставляемые в университеты, сильно отличаются от тех, которые используются по прямому назначению: последние предлагают дополнительные уровни защиты.

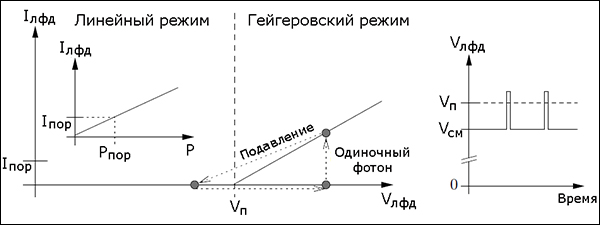

Стоит сказать, что в своих опытах учёные использовали генератор сигналов, оптический аттенюатор, лазерный диод со стекловолоконными выводами, измеритель мощности излучения, осциллограф и несколько вольтметров. Стоимость такого набора оборудования не превышает десяти тысяч евро.

Эксперименты заняли около двух месяцев», — добавляет участник исследования Вадим Макаров из Норвежского научно-технологического университета.

Рис. 2. Коллега г-на Макарова Ларс Лидерсен (Lars Lydersen) экспериментирует с системой QPN 55056. На столе размещено всё используемое оборудование. (Фото Вадима Макарова).

Рис. 2. Коллега г-на Макарова Ларс Лидерсен (Lars Lydersen) экспериментирует с системой QPN 55056. На столе размещено всё используемое оборудование. (Фото Вадима Макарова).

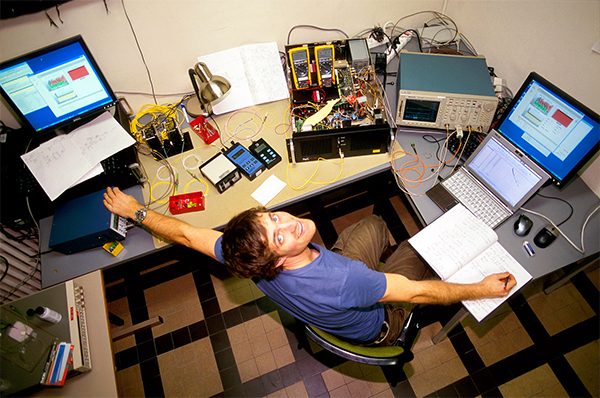

Рис. 3. Система QPN 55056: слева — Алиса, справа — Боб. Внизу показана плата детектора одиночных фотонов. (Фото Ларса Лидерсена и Вадима Макарова).

Рис. 3. Система QPN 55056: слева — Алиса, справа — Боб. Внизу показана плата детектора одиночных фотонов. (Фото Ларса Лидерсена и Вадима Макарова).

Три месяца назад в источниках массовой информации уже сообщалось о взломе другой системы ID Quantique, но тогда присутствие Евы всё же вызывало появление некоторого количества ошибок. В новой схеме отследить прослушивание невозможно.

Полная версия отчёта будет опубликована в журнале Nature Photonics; препринт статьи можно скачать с сайта arXiv.

По материалам:

- Источник(и):

- Войдите на сайт для отправки комментариев

Сайт о нанотехнологиях #1 в России

Сайт о нанотехнологиях #1 в России